26 giugno 2025

di Redazione

Shared Responsibility Model: cos’è e come funziona la responsabilità condivisa

Il modello di responsabilità condivisa secondo AWS

Sicurezza e compliance: responsabilità operative e normative

Shared Responsability Model e gestione del rischio

Nel percorso di adozione del Cloud, la sicurezza e la conformità rappresentano elementi fondamentali per garantire la protezione dei dati, la continuità operativa e il rispetto delle normative vigenti.

Tuttavia, nel passaggio dai sistemi on-premises ai servizi Cloud, è essenziale comprendere come queste responsabilità siano suddivise tra il fornitore del servizio e l’azienda cliente.

Lo Shared Responsibility Model (SRM) nasce proprio per definire questo confine, assicurando che ciascuna parte sappia quali aspetti deve gestire e controllare.

Conoscere e applicare correttamente lo SRM è essenziale non solo per proteggere le risorse digitali, ma anche per rispondere efficacemente a requisiti normativi come il GDPR, ISO 27001 e altri standard internazionali.

In questo articolo approfondiremo i principi chiave del modello di responsabilità condivisa, con particolare attenzione all’approccio AWS, illustrando come questo framework possa diventare un elemento abilitante per un’adozione sicura, controllata e compliant del Cloud.

Lo Shared Responsibility Model rappresenta un quadro di riferimento strategico e operativo che consente di chiarire il confine di responsabilità tra il provider Cloud e il cliente.

È un principio ormai consolidato e adottato dai principali fornitori di servizi Cloud per evitare ambiguità su chi deve gestire quali aspetti della sicurezza e della conformità.

In termini pratici, il modello distingue due ambiti fondamentali:

La responsabilità “nel” Cloud varia in funzione della tipologia di servizio adottato (IaaS, PaaS o SaaS): all’aumentare del livello di astrazione fornito dal provider, corrisponde una progressiva riduzione degli oneri gestionali a carico del cliente.

Questo approccio consente sia una chiara assegnazione dei compiti, sia una maggiore flessibilità operativa, offrendo alle aziende la possibilità di modulare la gestione della sicurezza in base ai propri requisiti tecnici e normativi, senza rinunciare al controllo sulle proprie risorse digitali.

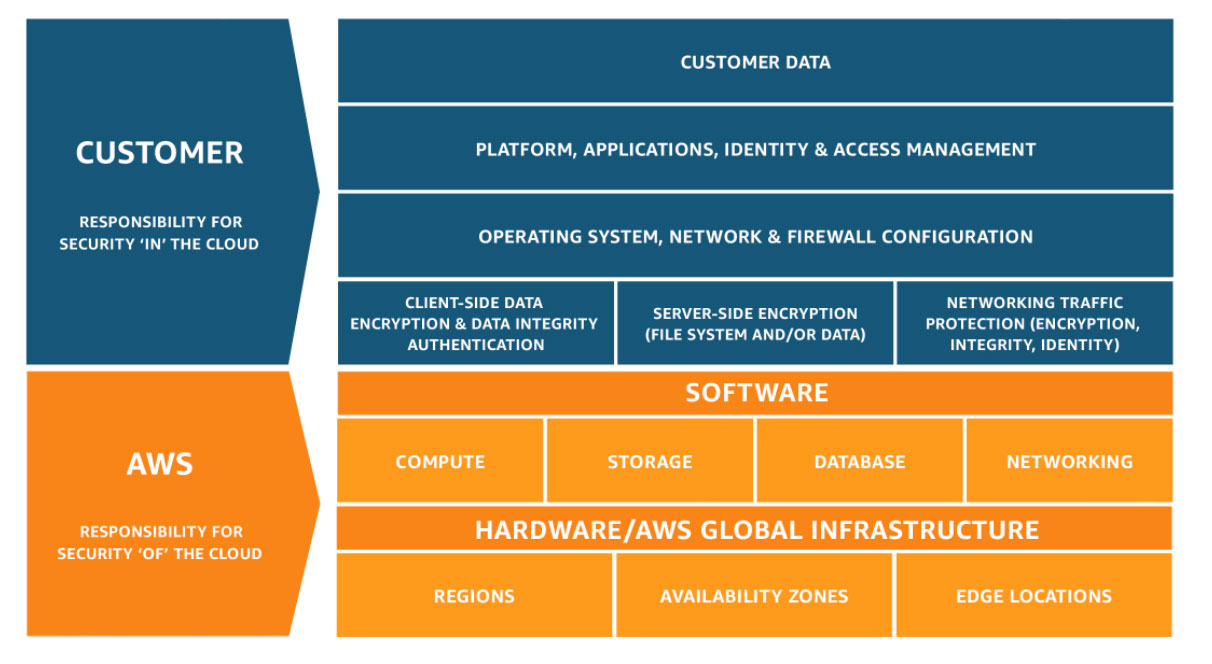

AWS ha formalizzato il Modello di Responsabilità Condivisa fornendo un quadro operativo chiaro che aiuta le aziende a comprendere e gestire le proprie aree di competenza all’interno dell’ambiente cloud.

AWS è responsabile della sicurezza dell’infrastruttura sottostante: hardware, software di base, networking e protezione fisica dei data center, elementi indispensabili per garantire un ambiente stabile e sicuro.

Al cliente spetta invece la responsabilità della gestione della sicurezza delle risorse e delle configurazioni applicate “nel” cloud.

Questa responsabilità varia in base al tipo di servizio utilizzato, per esempio:

Questa distinzione consente alle organizzazioni di modulare le proprie attività di gestione della sicurezza in funzione del servizio scelto, sfruttando gli strumenti e le best practice AWS per mantenere un controllo efficace e continuo.

AWS Shared Responsibility Model

Uno degli aspetti più rilevanti dello Shared Responsibility Model è che l’adozione di servizi cloud non comporta la delega completa delle responsabilità in materia di sicurezza e conformità.

Sebbene il provider garantisca l’affidabilità e la protezione dell’infrastruttura, la corretta configurazione degli ambienti, il controllo degli accessi, la gestione dei dati e la continuità operativa restano in capo all’organizzazione.

Questo ha un impatto diretto non solo sul piano operativo, ma anche sul fronte normativo: standard come ISO/IEC 27001, il GDPR o il NIS2 richiedono infatti che l’azienda dimostri piena governance sui propri asset digitali, anche quando ospitati in ambienti cloud.

Il rischio più frequente non risiede in vulnerabilità dell’infrastruttura, ma in errori di configurazione o nella mancanza di visibilità sulle risorse distribuite.

Accessi eccessivamente permissivi, dati non cifrati, o logging insufficiente possono compromettere la postura di sicurezza e generare non conformità.

Lo SRM impone un approccio rigoroso alla gestione del rischio: identificare i controlli che ricadono sotto la propria responsabilità, integrarli nei processi di sicurezza esistenti e adottare strumenti di monitoraggio e auditing adeguati.

La condivisione delle responsabilità si estende anche ai controlli IT, che in alcuni casi sono interamente a carico del provider (es. sicurezza fisica), in altri condivisi (es. patch management, awareness), e in altri ancora completamente demandati al cliente.

Sapere dove si colloca ogni controllo è il presupposto per costruire un ambiente conforme e resiliente.

Capire dove iniziano e finiscono le proprie responsabilità è essenziale, ma non basta. Il vero obiettivo è riuscire a garantire una gestione continua, coerente ed efficace della sicurezza “nel” cloud, soprattutto in ambienti dinamici e distribuiti.

Per supportare questo approccio, si stanno affermando due strategie complementari: il Cloud Security Posture Management (CSPM) e la Cloud Workload Protection Platform (CWPP).

Il CSPM permette di controllare la configurazione dei servizi cloud, individuando in tempo reale errori, violazioni di policy aziendali o non conformità rispetto a standard come il CIS Benchmark o altri framework internazionali, tra cui quelli già citati (es. ISO/IEC 27001).

Il CWPP si concentra invece sulla difesa dei workload attivi (macchine virtuali, container, funzioni serverless) rilevando vulnerabilità, anomalie comportamentali e minacce in corso.

Per coprire entrambi gli ambiti, AWS offre un insieme di strumenti avanzati, facilmente integrabili nei processi esistenti:

Sfruttando in modo coordinato questi servizi, le organizzazioni possono costruire un sistema di controllo proattivo, scalabile e conforme, in grado di adattarsi ai requisiti di sicurezza e compliance più stringenti.

Comprendere il modello di responsabilità condivisa è solo il primo passo: per garantire un uso efficace e sicuro del Cloud, è fondamentale tradurre questi principi in azioni concrete.

Ecco alcune best practice operative per mantenere il controllo sui propri ambienti:

L’obiettivo non è semplicemente “essere compliant”, ma costruire un approccio proattivo alla gestione della responsabilità nel Cloud, in grado di adattarsi a un contesto in continua evoluzione.

Redazione